- Podstawowe zasady bezpieczeństwa

- Bankowość elektroniczna

- Bankowość telefoniczna

- Bezpieczne zakupy przez Internet

- Karty Bankowe

- Bezpieczne hasło

- Komunikaty bezpieczeństwa

- Blokada ebanknet i aplikacji mobilnej

1. Upewnij się, że logujesz się na stronie banku, sprawdź symbol „zatrzaśniętej kłódki”.

Na stronę logowania najbezpieczniej jest wchodzić bezpośrednio ze strony głównej banku. Należy unikać wchodzenia na stronę logowania banku za pomocą adresów zapisanych „w ulubionych” lub przez strony logowania proponowane przez wyszukiwarki internetowe. Nie otwieraj strony bankowości internetowej poprzez link z e-maila i nie instaluj oprogramowania z niezaufanego źródła.

Adres strony koniecznie musi zaczynać się od HTTPS i mieć symbol kłódki, co oznacza, że połączenie jest szyfrowane.

2. Nie ignoruj problemów z certyfikatami strony.

Czytaj uważnie pojawiające się w przeglądarce komunikaty o zagrożeniach. Nie ignoruj ostrzeżeń o błędnym lub nieważnym certyfikacie i koniecznie zachowaj ostrożność. Dwukrotne kliknięcie na symbol kłódki umożliwia wyświetlenie informacji o certyfikacie (np. data ważności i dla kogo został wystawiony).

3. Dbaj o systemy i aplikacje, z których korzystasz.

Stosuj i aktualizuj programy antywirusowe. Używaj jedynie legalnego oprogramowania. Pamiętaj aby aktualizować systemy operacyjne, oraz przeglądarki internetowe w komputerze i telefonie. Regularnie skanuj urządzenia używane do bankowości internetowej aktualnym programem antywirusowym. Do korzystania z bankowości internetowej nie używaj obcych komputerów którym nie można ufać (np. w kafejkach internetowych). Po zakończeniu pracy w bankowości elektronicznej wyloguj się używając przeznaczonej do tego opcji w aplikacji, gwarantuje to poprawne zakończenie sesji przez użytkownika.

4. Uważaj na wiadomości próbujące wyłudzić Twoje dane.

Nigdy nie odpowiadaj na wiadomości z prośbą o podanie Twoich poufnych danych (np. do logowania) lub zawierających prośby o ich aktualizację. Bank nigdy nie prosi w wiadomościach o podanie poufnych informacji (dane osobowe, identyfikatory, hasła, kody SMS). Nie otwieraj wiadomości i dołączonych do nich załączników nieznanego pochodzenia.

5. Podstawą bezpieczeństwa jest silne hasło.

Imiona dzieci, partnera lub pupila, data urodzenia, kolejne znaki z klawiatury nie są dobrym zabezpieczeniem Twoich środków i danych osobowych. Silne hasło powinno być odpowiednio długie, mieć co najmniej 12 znaków, duże i małe litery, znak specjalny taki jak np. @, #, $ oraz przynajmniej jedną cyfrę. Pomieszane ciągi znaków są lepszym rozwiązaniem niż standardowe słowa z cyfrą na końcu. Dobrą praktyką jest zmienianie hasła np. raz na 3-6 miesięcy, nawet wówczas gdy system tego nie wymusza.

6. Podczas logowania do bankowości internetowej nie wymagamy od Ciebie instalowania żadnych dodatkowych aplikacji ani certyfikatów.

System bankowy w procesie logowania nigdy nie prosi o żadne dodatkowe dane poza koniecznymi do uwierzytelnienia w systemie bankowości internetowej (np. login, hasło, wskazanie tokena, kod SMS).

7. Korzystaj z opcji bezpieczeństwa dostępnych w bankowości internetowej oraz w naszych placówkach.

Korzystaj z dostępnych funkcji pasywnych SMS udostępnianych przez Bank – komunikatów, dzięki którym automatycznie będziesz informowany o wystąpieniu danego zdarzenia. W celu uruchomienia tej usługi – skontaktuj się z Bankiem.

8. Chroń swoje dane uwierzytelniające do bankowości internetowej.

Nie zapisuj wrażliwych danych w sposób łatwo dostępny dla osób postronnych. Nie przechowuj danych uwierzytelniających w sposób umożliwiający ich wykorzystanie przez osoby postronne w przypadku zagubienia lub kradzieży (np. hasła do aplikacji mobilnej nie trzymaj w łatwo dostępnym, przewidywalnym miejscu). Kartę mikroprocesorową używaną do podpisu zleceń usuń z czytnika po zakończeniu procesu autoryzacji i zawsze odpowiednio ją zabezpieczaj.

9. Sprawdzaj poprawność numeru NRB przed i po podpisie przelewu.

Zawsze zwracaj szczególną uwagę na poprawność numeru NRB odbiorcy Twojego przelewu. Zwróć szczególną uwagę po wklejeniu go ze schowka systemu. Najlepiej zrezygnuj z kopiowania numeru NRB.

10. W razie potrzeby zablokuj dostęp do swoich środków.

W przypadku zgubienia lub kradzieży danych uwierzytelniających do bankowości internetowej bądź telefonu z zainstalowaną aplikacją mobilną należy je niezwłocznie zastrzec lub zmienić dane uwierzytelniające za pośrednictwem bankowości internetowej lub pod wskazanymi na stronie internetowej numerami.

11. Zgłaszaj wszystkie nieprawidłowości.

Jeśli otrzymasz wiadomość sms lub e-mail z prośbą o Twoje dane do bankowości lub instalację dodatkowego oprogramowania lub jeśli zauważysz jakiekolwiek inne nieprawidłowości w działaniu systemu – zgłoś się do nas.

Mając na uwadze Państwa bezpieczeństwo, Związek Banków Polskich przedstawia praktyczny poradnik zawierający podstawowe informacje i zasady, o których warto pamiętać. Dzięki nim, Państwa pieniądze będą jeszcze bezpieczniejsze. Przedstawiamy Państwu informacje o wykorzystaniu kart płatniczych oraz dokonywaniu transakcji w sklepach internetowych oraz korzystaniu z dostępu do Państwa pieniędzy za pośrednictwem zdalnych kanałów dostępu – Internetu, telefonu. Warto się z tymi zasadami zapoznać, warto o nich pamiętać.

Zasady ogólne

1. Pamiętaj, żaden bank nigdy nie wysyła do swoich klientów pytań dotyczących haseł lub innych poufnych danych ani próśb o ich aktualizację.

Banki nigdy nie podają w przesyłanych wiadomościach linków do stron transakcyjnych. Listy, wiadomości e-mail lub telefony w takich sprawach należy traktować jako próbę wyłudzenia poufnych informacji. Nie odpowiadaj na nie przekazując swoje poufne dane. Bezzwłocznie skontaktuj się ze swoim Bankiem i poinformuj o zdarzeniu.

2. Sprawdź na stronie Twojego Banku jakie zabezpieczenia stosowane są w serwisie internetowym.

Przy każdym logowaniu bezwzględnie stosuj się do zasad bezpieczeństwa tam opublikowanych. W przypadku pojawienia się jakichkolwiek nieprawidłowości natychmiast skontaktuj się z pracownikiem Banku.

3. Komputer lub telefon komórkowy podłączony do Internetu musi mieć zainstalowany program antywirusowy i musi on być na bieżąco aktualizowany.

Niezbędna jest również aktywacja istotnych modułów w pakiecie ochronnym takich jak monitor antywirusowy, skaner poczty czy firewall. Częstym błędem jest wyłączanie wspomnianych modułów w celu redukcji obciążenia systemu.

4. Dokonuj płatności internetowych tylko z wykorzystaniem „pewnych komputerów”.

Nie dokonuj płatności internetowych z komputerów znajdujących się w miejscach publicznych np. w kawiarenkach internetowych lub na uczelni.

5. Skontaktuj się ze swoim dostawcą Internetu w celu upewnienia się, że korzysta on bezpiecznych kanałów dystrybucji tej usługi.

Zwracaj szczególną uwagę na jakość i bezpieczeństwo usług internetowych dostarczanych przez Twojego dostawcę. Jeśli masz jakieś wątpliwości w tym zakresie zawsze masz prawo zapytać się dostawcy o jakość bezpieczeństwa oferowanego przez niego.

6. Instaluj na swoim komputerze tylko legalne oprogramowanie.

Programy niewiadomego pochodzenia, w tym ściągane za pośrednictwem programów typu Peer-to-Peer (P2P) mogą być przygotowane przez hakerów i zawierać wirusy lub inne szkodliwe oprogramowanie.

7. Zaleca się okresowe wykonanie skanowania komputera, w szczególności przed wejściem na stronę internetową banku i wykonaniem jakiejkolwiek transakcji.

Większość programów antywirusowych przy włączonym monitorze antywirusowym ma detekcję (wykrywalność) taką samą jak skaner antywirusowy i nie ma konieczności skanowania komputera. Jest jednak część programów, których detekcja monitora antywirusowego jest niższa aniżeli skanera, powoduje to jednak lukę w systemie bezpieczeństwa.

8. Aktualizuj system operacyjny i istotne dla jego funkcjonowania aplikacje np. przeglądarki internetowe.

Hakerzy stale szukają luk w oprogramowaniu, które są następnie wykorzystywane do przestępstw internetowych. Producenci systemów operacyjnych i aplikacji publikują stosowne „łaty”, których celem jest usuwanie podatności ich produktów na ataki przeprowadzane za pośrednictwem znalezionych luk.

9. Nie otwieraj wiadomości i dołączonych do nich załączników nieznanego pochodzenia.

Często załączniki takie zawierają wirusy lub inne oprogramowanie, które pozwala na szpiegowanie Twoich działań.

10. Unikaj stron zachęcających do obejrzenia bardzo atrakcyjnych treści lub zawierających atrakcyjne okazje.

Szczególnie niebezpieczne mogą być strony internetowe zawierające treści pornograficzne. Ponadto z pozoru niewinne strony zawierające programy typu „freeware” również mogą być bardzo niebezpieczne, ponieważ hakerzy bardzo często dekompilują je uzupełniając o złośliwy kod.

11. Po zalogowaniu do systemu transakcyjnego nie odchodź od komputera, a po zakończeniu pracy wyloguj się i zamknij przeglądarkę.

12. Jeśli przy logowaniu pojawią się nietypowe komunikaty lub prośby o podanie danych osobowych lub dodatkowe pola z pytaniem o hasła do autoryzacji, natychmiast zgłoś problem do swojego Banku.

13. Nie wchodź na stronę internetową Twojego banku za pośrednictwem linków znajdujących się w przychodzących do Ciebie mailach (Phishing).

Używaj do tego celu adresu podanego Ci przez Bank, z którym podpisał(aś/eś) umowę o otwarcie i prowadzenia rachunku bankowego. Nie jest również wskazane wykorzystywanie mechanizmu „Zakładek” (Firefox) lub „adresów Ulubionych” (Internet Explorer), gdyż istnieją szkodliwe obiekty, które potrafią modyfikować zachowane tam adresy.

14. Nigdy nie używaj wyszukiwarek internetowych do znalezienia strony logowania Twojego Banku.

Wyszukane w nich linki mogą prowadzić do fałszywych stron lub stron zawierających wirusy.

15. Przed zalogowaniem sprawdź, czy połączenie z bankiem jest bezpieczne.

Adres witryny internetowej Twojego Banku powinien rozpoczynać się od skrótu: „https://„, a nie „http://”. Brak litery „s” w skrócie „http” oznacza brak szyfrowania, czyli, że Twoje dane są transmitowane przez internet tekstem jawnym, co naraża Cię na ogromne niebezpieczeństwo.

16. Sprawdzaj prawidłowość certyfikatu.

Zanim wpiszesz identyfikator bądź login i hasło sprawdź, czy połączenie z bankiem odbywa się z wykorzystaniem szyfrowania. Jeżeli znajdziesz symbol kłódki, kliknij na niego dwa razy, aby sprawdzić, czy wyświetlony certyfikat jest ważny i czy został wydany dla Twojego Banku. Jeśli certyfikat utracił ważność lub nie został wystawiony dla Twojego Banku albo nie można go zweryfikować zrezygnuj z połączenia.

17. Nigdy nie udostępniaj osobom trzecim identyfikatora ani hasła dostępu.

Identyfikator jest poufnym numerem nadawanym przez Bank, nie możesz go zmienić.

18. Nie zapisuj nigdzie haseł służących do logowania i pamiętaj o ich regularnej zmianie.

Idealnym rozwiązaniem jest zmienianie haseł co 3-6 miesięcy, stosując zasady tworzenia haseł (Hasło powinno składać się z kombinacji liter (w tym wielkich i małych liter), cyfr i znaków specjalnych).

19. Sprawdzaj datę ostatniego poprawnego oraz niepoprawnego logowania do systemu.

20. Kontaktuj się z bankiem.

Zawsze masz prawo skorzystać z porady swojego banku jeśli masz wątpliwości w zakresie bezpiecznych transakcji bankowych wykonywanych za pośrednictwem internetu.

21. Odwiedzaj regularnie Portal „Bezpieczny Bank” na stronie internetowej ZBP – www.zbp.pl

Jeśli chcesz wiedzieć więcej na temat bezpiecznego posługiwania się bankowością elektroniczną, w tym internetową regularnie odwiedzaj ten Portal. Tam fachowcy z zakresu bezpieczeństwa banku wyjaśniają jak uniknąć czyhających w sieci niebezpieczeństw.

22. Zachowaj rozwagę przy przekazywaniu numeru karty.

Nie należy udostępniać numeru karty nikomu, kto do nas dzwoni, również w sytuacji, gdy osoba dzwoniąca informuje, że są problemy z komputerem i proszą o weryfikację informacji. Nie ma zwyczaju by firmy dzwoniły prosząc przez telefon o numer karty płatniczej. Jeżeli to my inicjujemy połączenie, również nie należy udostępniać numeru karty przez telefon, gdy nie mamy pewności, że rozmówca zasługuje na zaufanie.

23. Nigdy nie odpowiadaj na pocztę elektroniczną, z której wynika konieczność podania informacji o karcie – zgłoś taką sytuację w swoim banku.

Nigdy też nie odpowiadaj na maile, które zapraszają do odwiedzenia strony internetowej w celu weryfikacji danych, w tym o kartach. Ten rodzaj oszustwa jest nazywany „phishingiem”.

24. Nigdy nie podawaj informacji o karcie na stronach, które nie są bezpieczne.

Przykładowo strony z treściami pornograficznymi lub strony nieznanych szerzej firm oferujące markowy towar po rewelacyjnych cenach. Przed wprowadzeniu numeru karty w formularzu na stronie należy upewnić się, czy dane przesyłane z formularza są odpowiednio chronione (czyli – upraszczając – czy adres strony z formularzem rozpoczyna się od https i czy strona posiada odpowiednie certyfikaty – te informacje podaje przeglądarka, zazwyczaj w pasku statusu na dole okna).

25. Nie zapisuj kodu PIN na karcie, ani nie przechowuj go razem z kartą.

W takich okolicznościach nie tylko działasz niezgodnie z przepisami prawa, ale także w przypadku kradzieży portfela czy portmonetki i posłużenia się Twoją kartą płatniczą bank będzie zwolniony z obowiązku pokrycia powstałej szkody

26. Chroń swój numer karty i inne poufne kody umożliwiające dokonane transakcji np. numer PIN, numer CVV2 lub CVC2 – ostatnie trzy cyfry numeru umieszczonego na pasku do podpisu na odwrocie karty.

Przestępcy mogą wchodzić w ich posiadanie, rejestrując obraz karty np. przy użyciu telefonu komórkowego z aparatem fotograficznych, kamerą video lub w inny sposób.

27. Dokonuj transakcji w znanych i zweryfikowanych przez siebie sklepach internetowych. W przypadku mniejszych serwisów zbadaj ich wiarygodność, na przykład dzwoniąc do takiego serwisu i weryfikując jego ofertę, warunki dokonania transakcji oraz reklamacji.

Upewnij się, czy nie jesteś na stronie internetowej podszywającej się pod stronę Twojego banku/sklepu (podobna nazwa i wygląd strony, którą posługują się nieuczciwi naśladowcy w celu zmylenia i wyłudzenia pieniędzy). Zapoznaj się z regulaminem sklepu internetowego, a szczególnie z informacjami dotyczącymi bezpieczeństwa transakcji. Przed dokonaniem transakcji upewnij się, że transmisja odbywa się w bezpiecznym połączeniu za pomocą protokołu SSL/TLS.

Jak banki dbają o bezpieczeństwo swoich klientów:

- Podstawowa identyfikacja klienta: – identyfikator + PIN, token, token + PIN

- Protokół szyfrowania transmisji danych w Internecie – SSL

- Dostęp w oparciu o certyfikaty

- Kody wysyłane SMS’em

- Jednorazowe kody autoryzujące transakcje

- Podpis elektroniczny, funkcja skrótu i jej zastosowanie

- Karty mikroprocesorowe z zapisanym certyfikatem

- Limity transakcji

- Automatyczne wygasanie sesji po okresie nieaktywności użytkownika

Jakie dane są atrakcyjne dla włamywaczy:

- wszelkie dane osobowe

- hasła

- numery kart płatniczych

- elektroniczne dokumenty zawierające dane bankowe

Bezpieczeństwo komputera w Internecie

1. Co nas chroni

FireWall

Zapora sieciowa (ang. firewall – zapora ogniowa, ściana ognia) – jest jednym ze sposobów zabezpieczania komputerów, sieci i serwerów przed intruzami. Firewall może być zarówno sprzętem komputerowym ze specjalnym oprogramowaniem bądź samym oprogramowaniem blokującym dostęp do naszych zasobów niepowołanym osobom lub programom. Jeszcze kilka lat temu oprogramowanie spełniające rolę firewalla było dostępne i dedykowane właśnie dla ważnych serwerów lub przy dużych sieciach. Jednak wraz z ogromnym tempem wzrostu technologicznego firewall staje się nieodzownym oprogramowaniem każdego domowego komputera podłączonego do sieci lokalnej LAN lub Internetu. Zapora na takim domowym komputerze sprawdza cały ruch sieciowy wchodzący i wychodzący, ogranicza i zabrania dostępu w obydwie strony nieznanym programom lub użytkownikom.

Programy antywirusowe

To oprogramowanie komputerowe, które ma za zadanie wykrywanie, zabezpieczanie, zwalczanie, usuwanie i naprawianie szkód spowodowanych wirusami komputerowymi. Jeśli uruchamiana aplikacja będzie zawierała szkodliwe oprogramowanie wtedy program wykona odpowiedni ruch który wykluczy wirusa i pozwoli na dostęp do uruchamianego programu. Ważną funkcją każdego antywirusa jest odpowiednio częsta aktualizacja definicji wirusów zawartych w programie. Służy do „bycia na bieżąco” w świecie wirusów. Dzięki uaktualnianym definicjom program zbiera informacje o najnowszych wirusach i dostaje instrukcje które pozwalają mu je zwalczać i naprawiać. Szanujące się firmy produkujące programowanie antywirusowe w swoich produktach stosują codzienną aktualizację definicji wirusów.

Programy antyspamowe

To rodzaj oprogramowania służącego do blokowania niechcianej korespondencji przesyłanej droga elektroniczną. Programy filtrują wiadomości i wykorzystują tak zwane czarne listy adresów i domen używanych przez spamerów. Większość tego typu oprogramowania posiada możliwość ustawiania własnych reguł, które możemy modyfikować i określać np.: słowa-klucze, występujące w materiałach reklamowych blokując tym samym naszą skrzynkę pocztową na wiadomości zawierające te słowa w tytule przesyłki. Jednak programy te nie są bezbłędne i czasem potrafią zablokować korespondencję która powinna być dostarczona

IDS

To system wykrywania włamań (Intrusion Detection System) jego celem jest zidentyfikowanie niebezpiecznych działań zachodzących w sieci. Wyszukuje wszystkie niedozwolone lub podejrzane ruchy w sieci, które mogą stanowić zagrożenie dla systemu.

Wykrywa nieudane próby ataku lub przygotowania do pełnego włamania np.: skanowanie portów lub mapowanie sieci poprzez wyszukiwanie jej krytycznych serwerów, usług i aplikacji. Zadaniem sond systemu IDS jest zbieranie informacji, a zadaniem systemu zarządzania obróbka zebranych informacji i wyłowienie z nich sygnałów ataku.

2. Zagrożenia w Internecie

Wirusy

Wirus komputerowy to powielający się segment wykonywalnego kodu umieszczony w innym programie lub sprzężony z nim. Wirus nie może działać sam potrzebuje nosiciela w postaci programu komputerowego. Po uruchomieniu tego programu zazwyczaj pierwszy uruchamia się złośliwy kod wirusa a następnie właściwy program.

Po skutecznej infekcji dalsze działanie zależy od określonego typu wirusa i obejmuje:

– Replikację jedynie w zainfekowanym systemie.

– Infekcję dalszych plików podczas ich uruchamiania lub tworzenia.

– Kasowanie lub uszkadzanie danych w systemach i plikach.

– Marnowanie zasobów systemowych bez powodowania szkód.

Ze względu na rodzaje wirusów można podzielić je na:

– dyskowe – infekują sektory startowe dyskietek i dysków twardych

– plikowe – infekują pliki wykonywalne danego systemu operacyjnego

– wirusy BIOS-owe – niszczą BIOS komputera (oprogramowanie odpowiadające za poprawna konfigurację i start systemu)

– makrowirusy – atakują przez pliki niewykonywalne, np.: pliki dokumentu Word lub Excel, infekcja odbywa się poprzez makra zawarte w tych dokumentach

– wirusy komórkowe – na razie rzadko spotykane, lecz w przyszłości będą stanowić istotne zagrożenie w związku z rozwojem oprogramowania dla telefonów

Robaki

Robak to samoreplikujący się program komputerowy, podobny do wirusa komputerowego. Główną różnicą między wirusem, a robakiem jest to, że podczas gdy wirus potrzebuje nosiciela, który modyfikuje doczepiając do niego swój kod wykonywalny, to robak jest pod tym względem samodzielny i rozprzestrzenia się we wszystkich sieciach podłączonych do zainfekowanego komputera. Oprócz podstawowej funkcji replikacji robak może mieć wbudowane inne funkcje, takie jak niszczenie systemu, wysyłanie poczty i poprzez nią zarażanie następnych komputerów lub instalowanie koni trojańskich. Obecnie robaki wykorzystują wszelkie dostępne sposoby rozprzestrzeniania , jak np.: sieci LAN, Internet, poczta e-mail, sieci wymiany plików, telefony komórkowe. Od kilku lat robaki sieją spustoszenie na całym świecie: przenoszą konie trojańskie, spam, wspomagają przeprowadzanie ataków Dos, powodują awarię systemów i przeciążenia kanałów internetowych.

Spyware

Spyware jest rodzajem złośliwych programów obejmujących aplikację, która bez zgody użytkownika zbiera i wysyła informacje o jego systemie komputerowym. Poza naruszeniem prywatności, programy spyware generują niepotrzebny i obciążający ruch sieciowy, a w przypadku błędów w kodzie mogą spowodować uszkodzenie systemu operacyjnego.

Spoofing

Spoofing – to jedna ze skuteczniejszych i często stosowanych metod nieautoryzowanego pozyskiwania informacji. Polega ona na „podszywaniu” się pod inny komputer w sieci. Haker wysyłając pakiety z fałszywym adresem źródłowym oszukuje komputer-odbiorcę, który błędnie identyfikując nadawcę wszystkie pakiety wysyła bezpośrednio do agresora. W ten sposób komputer hakera może „udawać” np. serwer, dzięki czemu może uzyskać dostęp do wszystkich tajnych danych. Powstało już mnóstwo wersji oprogramowania służącego to tego typu działań. Można je instalować zarówno na komputerze-agresorze jak i samych urządzeniach dostępowych np. routerach. Taki atak na router może być bardzo groźny w skutkach, ze względu na to że cały ruch w nim generowany może być kontrolowany przez hakera. Na szczęście większość markowych routerów posiada zabezpieczenia przed spoofingiem.

Sniffing

Technika ta została stworzona na potrzeby administratorów i polega ona na „podsłuchiwaniu” wszystkich pakietów krążących po sieci komputerowej. Analiza takich pakietów pozwala na łatwe wychwycenie jakichkolwiek nieprawidłowości w funkcjonowaniu sieci. Dzięki monitorowaniu pracy sieci administrator widzi jej słabe i mocne punkty. Sniffing jako narzędzie administracyjne stwarza ogromne możliwości diagnostyczne. Zalety Sniffingu zostały również zauważone przez hakerów. Możliwość przechwycenia wszystkich informacji wymienianych poprzez sieć stanowi dla niech olbrzymią zachętę. Do analizy „śledzonych” pakietów stworzyli oni własne oprogramowanie, które umożliwia wychwycenie ważnych informacji, takich jak hasła, numery kart kredytowych czy dane osobowe. Ograniczeniem zagrożenia związanego ze sniffingiem jest stosowanie bezpiecznego połączenia typu SSL.

Stealware

Stealware (z ang. „Stealing Software” – oprogramowanie okradające) służy do okradania użytkowników z pieniędzy. Moduł okradający śledzi wszelkie poczynania użytkownika w systemie. Gdy ten chce zapłacić za jakąś usługę przez Internet, odpowiedni moduł okradający uaktywnia się i przekierowuje dany przekaz pieniężny na odpowiednie konto. Aktualnie modułów typu Stealware jest niedużo, ale ich liczba szybko wzrasta.

Phishing

To podstępne pozyskanie poufnej informacji osobistej, jak hasła czy szczegóły karty kredytowej, przez udawanie osoby godnej zaufania, której te informacje są pilnie potrzebne. Jest to rodzaj ataku opartego na inżynierii społecznej. Dzisiaj przestępcy sieciowi wykorzystują techniki phishingu w celach zarobkowych. Popularnym celem są banki czy aukcje internetowe. Phisher wysyła zazwyczaj spam do wielkiej liczby potencjalnych ofiar, kierując je na stronę w Sieci, która udaje rzeczywisty bank internetowy, a w rzeczywistości przechwytuje wpisywane tam przez ofiary ataku informacje. Typowym sposobem jest informacja o rzekomym zdezaktywowaniu konta i konieczności ponownego reaktywowania, z podaniem wszelkich poufnych informacji. Częstym sposobem jest również imitacja strony banku internetowego, użytkownik wpisuje wszystkie potrzebne informacje do poprawnego zalogowania się te jednak się nie odbywa, a dane wpisane przez użytkownika uzyskuje phisher.

Konie trojańskie

Koń Trojański jest wirusem komputerowym, choć zasada jego działania znacznie odbiega od działania tradycyjnego wirusa. Koń trojański nie powiela i nie rozprzestrzenia się samodzielnie. Komputer – ofiara infekowana jest tylko poprzez umyślne zainstalowanie przez użytkownika programu-nosiciela. Nosicielem tym może być jakikolwiek program instalowany na komputerze. Podczas instalacji, koń trojański który wkomponowany jest w kod programu, instaluje się w tle a wiec nie jest widoczny dla użytkownika. Bardzo często wirusy te rozsyłane są za pomocą poczty elektronicznej w formie zainfekowanych animacji lub zdjęć, choć najbardziej chyba przewrotnym typem koni trojańskich są programy podające się za narzędzia antywirusowe. Cele ataków konia trojańskiego mogą być różne, głównie jest to przejęcie kontroli nad zainfekowanym komputerem lub zdobycie przechowywanych na nim informacji.

Spam

Spam to niechciana korespondencja rozsyłana drogą elektroniczną w postaci poczty e-mail. Zazwyczaj jest wysyłany masowo. Istotą spamu jest rozesłanie dużej liczby informacji komercyjnych o jednakowej treści do nieznanych sobie osób. Nie ma znaczenia treść tych wiadomości. Spam można porównać do ulotek zostawianych pod drzwiami naszych mieszkań lub dołączanych do naszej korespondencji. W większości przypadków spam służy do celów komercyjnych, w korespondencji elektronicznej namawiają nas na kupno danych artykułów lub wabią wygraną wycieczką. Czasem jednak spam jest narzedziem ataku na nas poprzez próby wydobycia poufnych informacji podszywając się pod bank lub inną instytucję.

Adware

Adware to rodzaj oprogramowania, które w pełnej, funkcjonalnej wersji udostępniane jest za darmo, a którego autor lub producent otrzymuje wynagrodzenie za reklamy zlecane przez sponsorów, wyświetlane najczęściej w oknie programu. Przykładami adware są m.in. Opera, Eudora, GetRight, Gozilla, Gadu – Gadu. Status adware jest zazwyczaj domyślną opcją użytkownik może zrezygnować z uciążliwych bannerów reklamowych wykupując tradycyjną licencję na korzystanie z programu. Programy tego typu zawierają często ukryte funkcje monitorujące poczynania użytkownika mamy wówczas do czynienia ze szpiegowaniem użytkownika i status programu z adware zmienia się na spyware.

Atak hybrydowy

Atak hybrydowy – atak słownikowy z uwzglednieniem możliwych permutacji i zakłócen, np. przekształcanie haseł do gwary crackerskiej, dodawanie do haseł cyfr lub innych znaków nie-alfanumerycznych.

Atak słownikowy

Atak słownikowy to atak polegający na próbie nieautoryzowanego zalogowania się do systemu komputerowego bez znajomości hasła dostępu . W miejsce hasła podstawiane są kolejne słowa znajdujące się w pliku – słowniku. Plik – słownik może zawierać nawet do kilku tysięcy słów. Im jest większy tym większe prawdopodobieństwo trafienia poprawnego hasła. Podstawowa metoda obrony przed atakiem, to częsta zmiana haseł. Ważne jest przy tym, aby używane hasła nie były prostymi słowami znajdującymi się w słowniku np. dom, rower itd. Administrator systemu powinien wymusić na użytkownikach zmianę hasła np. raz na miesiąc. Dobrym pomysłem jest wprowadzenie do haseł dużych i małych liter oraz niestandardowych znaków typu %#@.

Peer-to-Peer (P2P) – jest to model komunikacji w sieci np. internetowej pomiędzy użytkownikami, w którym każdy z użytkowników ma równe prawa. Najczęściej spotykanym modelem P2P są programy służące do wymiany plików w Internecie, gdzie każdy z użytkowników odgrywa rolę serwera – źródła ściąganych plików oraz klienta – użytkownika, który pobiera pliki z innych źródeł-klientów. Wymiana danych w modelu P2P odbywa się zawsze bez pośrednictwa centralnego serwera. Ponadto model P2P jest strukturą odznaczającą się dużą zmiennością, ponieważ zależy od tego, ilu użytkowników w danym momencie jest zalogowanych.

Materiał powstał w Radzie Bankowości Elektronicznej Związku Banków Polskich przy współpracy pracowników banków zajmujących się bezpieczeństwem oraz funkcjonariuszy Policji Państwowej zajmujących się zwalczaniem przestępczości gospodarczej, w tym również przestępstw popełnianych w obszarze bankowości elektronicznej.

Banki dokładają wszelkich starań, aby zapewnić Klientom pełne bezpieczeństwo korzystania z udostępnianych produktów i usług. Szczególną uwagę koncentrują na zabezpieczeniu dostępu do informacji oraz właściwym wykonywaniu zleconych czynności. Działając w dobrze pojętym interesie własnym, ale przede wszystkim w interesie Klienta, w ramach świadczonych usług telefonicznych (w tym również operacyjnych), banki są zobligowane do stosowania odpowiednich zabezpieczeń dostępu do danych wrażliwych związanych z właściwą identyfikacją, uwierzytelnieniem tożsamości i autoryzacją transakcji zlecanych telefonicznie. Poniżej przedstawiono 14 najistotniejszych zasad bezpiecznego korzystania z bankowych serwisów telefonicznych. Ich znajomość minimalizuje potencjalne ryzyka związane z telefonicznymi kontaktami Klienta z bankiem oraz banku z Klientem.

- Bank musi Cię zidentyfikować i uwierzytelnić Twoją tożsamość!

Przed ujawnieniem jakiejkolwiek informacji związanej z usługami świadczonymi w ramach podpisanej umowy z Klientem, bank powinien przeprowadzić proces identyfikacji i uwierzytelnienia osoby dzwoniącej (czyli zweryfikować, że ma do czynienia z osobą uprawnioną do otrzymania informacji, której wymaga). - Swoją tożsamość możesz potwierdzać u konsultanta lub wykorzystując udostępnione przez bank systemy i urządzenia!

Proces identyfikacji i uwierzytelniania tożsamości może być przeprowadzony przez konsultanta bankowego rozmawiającego z Klientem lub z wykorzystaniem technologii teleinformatycznych, w tym – najbardziej popularnego – wybierania tonowego w telefonie, a także tokenów, systemów biometrycznych rozpoznających głos lub innych narzędzi. Potwierdzanie tożsamości dzwoniącego może odbywać się również w oparciu o metody mieszane. - Opis metod identyfikacji i autoryzacji znajdziesz w dokumentacji bankowej!

Stosowane przez banki mechanizmy identyfikacji i uwierzytelniania Klientów, jak również autoryzacji zlecanych telefonicznie transakcji, mają odzwierciedlenie w zapisach umów i regulaminów produktowych. Dokumenty te powinny również precyzować tryb informowania Klientów o zmianach stosowanych metod identyfikacji i uwierzytelniania. - Żądaj informacji o aktualnych numerach serwisów bankowych!

W dobrze pojętym interesie własnym i Klienta bank powinien skutecznie informować go o numerach kontaktowych serwisów telefonicznych oraz sposobach weryfikacji ich aktualności. - Zawsze masz prawo sprawdzić, czy telefonuje do Ciebie bank!

Dzwoniąc do Klienta bank powinien dawać możliwość sprawdzenia – poprzez oddzwonienie na znany Klientowi numer – czy połączenie jest faktycznie wykonane przez pracownika banku. - Bank nigdy nie pyta telefonicznie o dane wrażliwe nie służące do bezpośredniej identyfikacji tożsamości!

W ramach wykonywanych do Klientów telefonów wychodzących w procesach identyfikacji banki nie zadają pytań o dane umożliwiające dokonanie transakcji, w przypadku, gdy nie chcesz jej wykonać w ramach trwającego połączenia, w szczególności konsultant bankowy nie pyta o numery PIN, numery kart kredytowych, hasła dostępu do systemów bankowości elektronicznej i internetowej. - Podczas rozmowy bank może posługiwać się Twoimi danymi osobowymi!

W trakcie rozmów z Klientami w procesach identyfikacji banki mogą wykorzystywać dane osobowe, jednak ze względu na ryzyko ujawnienia tych danych osobom nieuprawnionym (potencjalnie podszywającym się pod pracownika banku, szczególnie podczas rozmów, gdzie stroną inicjującą jest Bank) nie powinny zwracać się z prośbą o ich podanie w całości (pytania powinny być ograniczone do wybranych znaków z numerów PESEL, numerów dokumentów tożsamości, tylko imię lub imię matki, wybrane dane z adresu etc.). - Nie dzwoń na numery, których autentyczności nie jesteś pewien!

Banki nie wysyłają do Klientów wiadomości e-mail, sms’ów oraz nie wykonują rozmów wychodzących zmuszających do zwrotnego kontaktu telefonicznego na nieznane numery telefonów. W przypadku odebrania takiego żądania, Klient powinien zweryfikować jego autentyczność poprzez kontakt ze swoim Doradcą bankowym lub infolinią banku zlokalizowaną pod znanym i właściwym numerem telefonu. - Nie każda rozmowa z bankiem wymaga uwierzytelnienia!

Nie wszystkie telefoniczne kontakty z bankiem wymagają identyfikacji i uwierzytelnienia Klienta. Zapytanie o informacje ogólnodostępne, w tym o ofertę banku lub jej przedstawienie przez konsultanta bankowego nie niosą ze sobą konieczności identyfikacji. - Twoja rozmowa z bankiem może być nagrywana!

W celach udokumentowania swojej działalności oraz kontroli jakości świadczonych usług bank może rejestrować rozmowę z Klientem i powinien Cię o tym informować. Klient ma prawo odmówić prowadzenia rozmowy nagrywanej przez bank. - Telefonu z banku spodziewaj się w dni robocze w godzinach dziennych!

Banki dążą do tego, aby rozmowy wykonywane do Klientów nie były realizowane w godzinach wieczornych i nocnych oraz w niedziele i święta, chyba że postanowienia umów z Klientami lub ustalenia indywidualne stanowią inaczej. - Starannie przechowuj swoje dane identyfikacyjne i uwierzytelniające!

Klient powinien zachować szczególną ostrożność w przechowywaniu identyfikatorów, haseł i innych danych wykorzystywanych w procesach identyfikacji i uwierzytelnienia tożsamości oraz autoryzacji. W przypadku ich utraty powinien bezzwłocznie skontaktować się ze swoim bankiem. - Dbaj o poufność danych w trakcie kontaktu z bankiem!

Kontakt wymagający identyfikacji i uwierzytelnienia tożsamości powinien być przeprowadzony w warunkach umożliwiających Klientowi zachowanie poufności identyfikatorów, haseł, kodów PIN i innych kodów dostępowych do usług telefonicznych.

W związku z coraz częstszymi przypadkami prób oszukiwania klientów korzystających z zakupów w Internecie Bankowe Centrum Cyberbezpieczeństwa Związku Banków Polskich przygotowało kilka wskazówek, które zwiększą Twoje bezpieczeństwo.

1. Przed dokonaniem zakupów warto sprawdzić:

a) komentarze innych klientów na temat danego sprzedawcy internetowego

Komentarze dotychczasowych klientów to cenne źródło informacji nt. wiarygodności sprzedawcy. W większości przypadków w sieci bez trudu można znaleźć wiele cennych informacji dotyczących poszczególnych sprzedających. Pamiętaj, że komentarzy możesz także szukać na różnego rodzaju forach internetowych.

b) czy strona sprzedawcy internetowego jest właściwie zabezpieczona

Sprawdź czy strona jest właściwie zabezpieczona (czy jest nawiązana komunikacja z użyciem szyfrowania – początek adresu winien zaczynać się od skrótu: „https”). Równie istotne jest sprawdzenie ważności certyfikatu oraz dla kogo został wydany, klikając na symbol kłódki.

c) czy sprzedawca internetowy wykorzystuje do przeprowadzenia płatności znanego operatora płatności internetowych

Profesjonalnych sprzedawców internetowych obsługują bezpieczni i uznani operatorzy płatności internetowych. Ważne jest aby klienci w trakcie dokonywania zakupów mogli zalogować się do internetowych systemów transakcyjnych banków. Firmy świadczące usługi płatnicze w Internecie także weryfikują swoich klientów.

Zachowaj szczególną ostrożność, w sytuacji kiedy sprzedawca nie korzysta z usług operatora płatności internetowych, a rachunek bankowy do płatności prześle Ci za pośrednictwem e-mail’a.

d) datę uruchomienia sklepu internetowego tj. daty zarejestrowania domeny sklepu

Często zdarza się, że przestępcy dla potrzeb przygotowywanego przestępstwa otwierają fałszywe sklepy internetowe, jednak czasami zdarza się, że jednorazowo otwierają wiele sklepów, które w późniejszym okresie są wykorzystywane do przestępstw w sytuacjach, gdy kolejne są zamykane przez organy ścigania. Datę rejestracji domeny oraz inne informacje nt. danej domeny można pozyskać np. na stronie internetowej: https://centralops.net/co/domaindossier.aspx

Warto sprawdzić te informacje decydując się na zakupy bezpośrednio w sklepach internetowych. Jeśli chcesz dokonać zakupu w niedawno otwartym sklepie, to wcale nie jest jednoznaczne, że te sklep jest otwarty w celu popełniania przestępstw. W takich sytuacjach szczególnie należy wziąć pod uwagę informacje zawarte w pozostałych punktach Dobrych praktyk

2. Kupuj za pośrednictwem uznanych internetowych serwisów zakupowych tzn. takich, które działają od dłuższego czasu i cieszą się dobrą opinią kupujących

Zakupy w takich serwisach nie tylko pozwalają na wybór najkorzystniejszej oferty u wielu sprzedających, ale przede wszystkim dokonując tam zakupów, masz także gwarancję bezpieczeństwa. Takie serwisy prowadzą stałą weryfikację swoich sprzedawców, rejestrują każdą zawartą za ich pośrednictwem transakcję oraz posiadają dedykowany dział wsparcia klienta. Również płatności podlegają tam specjalnej ochronie. Najlepsze z nich oferują zwrot pieniędzy w przypadku nieotrzymania przedmiotu lub kiedy otrzymany towar istotnie różni się od tego oferowanego na stronie.

3. Unikaj płacenia za towar lub usługę kartą płatniczą bezpośrednio na stronie internetowej sklepu

Zdarza się, że przestępcy chcąc wyłudzić od Ciebie dane dotyczące kart płatniczych proszą o podanie informacji o numerze karty, dacie jej ważności, imieniu i nazwisku posiadacza, kodach CVV2 lub CVC2 oraz 3d Secure. Decydując się na zapłatę kartą w sieci zawsze upewnij się, że podajesz te informacje bezpośrednio na stronie agenta rozliczeniowego.

4. Uważaj na fałszywe strony podszywające się pod agentów rozliczeniowych

Adres prawdziwej strony internetowej agenta rozliczeniowego zawsze winien kończyć się nazwą domeny tego agenta np. dotpay.pl. Przestępcy coraz częściej aby uwiarygodnić podszycie się pod oficjalnie i legalnie działającego agenta wykupują certyfikat do domeny, której nazwa może łudząco być zbieżna z nazwą jego domeny (może się różnić chociażby jednym niepozornym znakiem np. zdublowaniem jakieś litery lub rozszerzenia).

Dlatego tak ważne jest nie tylko sprawdzanie czy jest wystawiony certyfikat ale również dla kogo został wystawiony. Przestępcy nie będą mogli wykupić certyfikatu np. dla dotpay.pl, gdyż on już jest wykupiony przez tę firmę.

5. Jeśli padłeś ofiarą oszustwa:

a) złóż zawiadomienie o podejrzeniu popełnienia przestępstwa organom ścigania (Policji lub Prokuraturze)

Udaj się do najbliższej Twojemu miejscu zamieszkania jednostki Policji lub Prokuratury. Zgłaszając sprawę organom ścigania, szczegółowo opisz i udokumentuj całą sytuację. Przekaż komplet posiadanych informacji i dokumentów: adres witryny, na której dokonałeś zakupu, dane sprzedającego (również teleadresowe), numer rachunku bankowego, na który została dokonana wpłata i dokument potwierdzający dokonanie zapłaty za towar. Możesz dołączyć również wydruki treści korespondencji prowadzonej ze sprzedającym oraz wydruk strony przedmiotu czy otrzymanego od nas e-maila potwierdzającego zawarcie transakcji, gdzie widoczne będą dane sprzedającego.

b) zawiadom swój bank i poinformuj go o złożeniu zawiadomienia o popełnieniu przestępstwa

Jeśli płatność została dokonana przy użyciu kart płatniczych klienci mogą złożyć reklamacje i w ramach charge back odzyskać pieniądze. Poinformuj bank o złożeniu zawiadomienia o popełnieniu przestępstwa do organów ścigania i przekaż wszystkie niezbędne informacje.

c) ostrzeż innych potencjalnych nabywców o przestępczym charakterze działalności prowadzonej przez danego sprzedawcę internetowego.

Ostrożnie formułuj opinie i komentarze nt. danego sprzedawcy internetowego. Pamiętaj, że wszelkie nieprawdziwe i szkalujące sprzedawcę opinie i komentarze mogą być powodem wytoczenia powództwa cywilnego z tytułu zniesławienia. Dlatego skup się na faktach związanych z zakupem, w wyniku którego poniosłeś straty finansowe.

Przedstawiamy 27 rad przydatnych dla zachowania bezpieczeństwa podczas dokonywania transakcji kartami płatniczymi.

Przede wszystkim zachęcamy do zachowania szczególnej ostrożności przy przekazywaniu informacji poufnych, takich jak np. numer naszej karty, przez internet, telefon lub inne media. Powinniśmy mieć na względzie otoczenie, w którym aktualnie się znajdujemy, aby zminimalizować ryzyko, że wpadną one w niepowołane ręce. Najprostsza reguła bezpieczeństwa to kierowanie się zdrowym rozsądkiem.

Poniższe rady są również przypomnieniem obowiązków każdego posiadacza karty płatniczej, wynikających w znacznej większości z przepisów polskiego prawa.

- Zapamiętaj numer: 828 828 828 – dzwoniąc pod niego zastrzeżesz kartę w przypadku jej utraty. Informacje o Systemie Zastrzegania Kart, ich bezpieczeństwie oraz listę banków, które w nim uczestniczą znajdziesz na stronie www.zastrzegam.pl.

- Podczas transakcji kartą płatniczą nie należy tracić jej z pola widzenia. Po transakcji należy odebrać ją bez zbędnej zwłoki.

- Zachowaj rozwagę przy przekazywaniu numeru karty. Nie należy udostępniać numeru karty nikomu, kto do nas dzwoni, również w sytuacji, gdy osoba dzwoniąca informuje, że jest pracownikiem banku i prosi o weryfikację informacji. Nie ma zwyczaju by firmy, a w szczególności banki – wydawcy kart – kontaktowały się telefonicznie prosząc o podanie numeru karty płatniczej. Jeżeli to my inicjujemy połączenie, również nie należy udostępniać numeru karty przez telefon, gdy nie mamy pewności, że rozmówca zasługuje na zaufanie.

- Nigdy nie odpowiadaj na e-maile lub sms’y, których nadawca prosi Cię o podanie informacji o karcie. Nigdy nie odpowiadaj też na wiadomości, które zapraszają do odwiedzenia strony internetowej w celu weryfikacji danych, w tym o kartach. Ten rodzaj oszustwa jest nazywany „phishingiem”.

- Nigdy nie należy podawać informacji o karcie na stronach, które nie są bezpieczne. Np. strony z treściami pornograficznymi, kasyna internetowe lub strony nieznanych szerzej firm oferujące markowy towar po nieprawdopodobnie atrakcyjnych cenach.

- Zawsze sprawdzaj czy strona, na której podajesz dane karty jest szyfrowana (adres rozpoczynający się od https://).

- Jeżeli dokonujesz transakcji internetowych używaj mechanizmów wzmocnionego uwierzytelniania transakcji (np. 3D Secure) – zapytaj swojego wydawcę o możliwość korzystania z takich mechanizmów i aktywuj je.

- Kartę należy podpisać natychmiast po jej otrzymaniu.

- Korespondencja z bankiem zwierająca dane o kartach, zestawienia transakcji, czy wnioski o wydanie kart powinna być zniszczona przed ewentualnym wyrzuceniem, aby uniemożliwić osobom niepowołanym odczytanie informacji.

- Nie zapisuj kodu PIN na karcie ani nie przechowuj go razem z kartą (na wypadek kradzieży portfela czy portmonetki).

- Nie zostawiaj karty ani pokwitowań transakcji bez nadzoru. Przed wyrzuceniem pokwitowań transakcji zniszcz je.

- Chroń swój numer karty i inne poufne kody umożliwiające dokonane transakcji (np. numer PIN, numer CVV2 lub CVC2), tak aby osoby niepowołane nie mogły wejść w jego posiadanie np. rejestrując obraz karty np. przy użyciu telefonu komórkowego z aparatem fotograficznym, kamerą video lub w inny sposób.

- Należy mieć przy sobie tylko te karty, których się potrzebuje i korzysta na co dzień.

- Traktuj transakcje kartowe z taką samą rozwagą jak wszystkie operacje na rachunku bankowym. Sprawdzaj wykonane operacje niezwłocznie po otrzymaniu wyciągu rachunku dla kart debetowych i zestawienia transakcji dla pozostałych kart. Zachowanie pokwitowań dokonanych transakcji pozwala na ich szybką weryfikację.

- Kiedy wypłacasz gotówkę z bankomatu lub płacisz używając terminalu, zasłoń klawiaturę autoryzując transakcję kodem PIN.

- W przypadku jakichkolwiek rozbieżności należy jak najszybciej złożyć pisemną reklamację w banku, który wydał kartę.

- Nieprawidłowe pokwitowania transakcji należy zniszczyć, a pokwitowania transakcji, które nie doszły do skutku zachować na wypadek konieczności zgłoszenia reklamacji.

- Przed wyrzuceniem zniszcz wszystkie dokumenty, które zawierają pełny numer karty.

- Nigdy nie podpisuj pokwitowania in blanco. W przypadku transakcji w imprinterze (dotyczy to tylko kart tłoczonych) zawsze nakreśl linie w czystej części blankietu, tak by nie było możliwe oszukańcze dodanie dodatkowych opłat. Pamiętaj o tym podczas podróży zagranicznych.

- Kalka jest wykorzystywana bardzo rzadko, ale jeśli została użyta do transakcji kartą, zniszcz ją.

- W restauracjach, gdy otrzymujesz wydruk z terminala z miejscem na wpisanie napiwku wpisz kwotę, lub przekreśl to miejsce poziomą kreską.

- Nigdy nie zapisuj numeru karty w miejscu dostępnym dla niepowołanych osób (np. na pocztówce).

- Dobrym pomysłem jest noszenie kart poza portfelem, najlepiej w oddzielnej zamykanej przegródce lub etui.

- Nigdy nie udostępniaj kart osobom niepowołanym.

- Jeśli się przeprowadzasz, nie zapomnij jak najszybciej poinformować banku, który wydał kartę, o zmianie adresu.

- Nie zabieraj karty ze sobą, jeżeli jej użycie jest mało prawdopodobne, a możesz narazić się na jej utratę (np. zakupy w miejscach gdzie możesz być narażony na kradzież kieszonkową).

- Jeżeli byłeś w sytuacji, która sprzyja kradzieży, sprawdź czy masz swoje karty płatnicze (np. w przedziale pociągu, gdy rozpoczynasz podróż).

Jeśli doszło do utraty karty należy niezwłocznie skontaktować się z bankiem lub organizacją, która ją wydała. Najprostszym sposobem jest skorzystanie z infolinii 828 828 828, w której zostaniesz zapytany o bank, w którym posiadasz kartę, a następnie do niego przekierowany. Innym sposobem jest skontaktowanie się z dostępnym przez 24h centrum autoryzacji kart. Numer centrum jest zapisany na odwrocie karty, otrzymujesz go także razem z przesyłką zawierającą kartę. Warto go wpisać do swojego telefonu komórkowego oraz przechowywać w znanym innym domownikom miejscu w domu.

Pamiętaj:

Zgodnie z polskim prawem z chwilą zgłoszenia utraty karty odpowiedzialność za przeprowadzone nią transakcje ponosi jej wydawca. Zgodnie z ustawą o usługach płatniczych maksymalna odpowiedzialność właściciela karty (za transakcje przeprowadzone przed zgłoszeniem jej utraty) wynosi równowartość 150€, zaś w przypadku transakcji zbliżeniowych 50€. Warunkiem jest jednak przestrzeganie umowy o wydanie karty oraz regulaminu karty, który stanowi integralną część umowy.

Jeśli będziesz postępować zgodnie z podanymi powyżej zasadami, w znacznym stopniu uchronisz się przed niedogodnościami związanymi z utratą karty lub dostaniem się jej w niepowołane ręce. Pamiętaj, że nikt lepiej od Ciebie nie zadba o bezpieczeństwo Twojej karty.

Hasła, czyli trudne do złamania kody, towarzyszyły człowiekowi od zarania dziejów, bo zawsze istniały tajemnice, których chcieliśmy strzec przed nieuprawnionymi osobami. Rozwój technologii komputerowej i Internetu sprawił, że nasze tajemnice stały się łatwiej dostępne – nie trzeba już napadać na bank, aby ukraść nasze pieniądze. Wystarczy złamać strzegące tych pieniędzy zabezpieczenia.

Wszyscy codziennie używamy haseł chroniących nasze komputery, telefony, aplikacje czy też bankowość elektroniczną. Pomimo, że hasła stoją na straży ważnych informacji o nas, nie zawsze należycie przykładamy się do ich stworzenia. Oto najważniejsze zasady tworzenia i korzystania z haseł, których nie powinniśmy lekceważyć, jeśli nie chcemy martwić się o nasze dane i pieniądze:

- Stwórz hasło, które liczy co najmniej 12 znaków. Czy wiesz, że hasło 8 znakowe, zawierające jedną dużą literę program komputerowy może odszyfrować w 22 minuty, tymczasem na odszyfrowanie hasła 12 znakowego z jedną dużą literą potrzeba 300 lat.

- Unikaj prostych słów lub fraz. Hasło powinno składać się z kombinacji liter (w tym wielkich i małych liter), cyfr i znaków specjalnych.

- Unikaj oczywistych informacji: takich jak imiona, daty urodzenia lub numerów – są zbyt łatwe do odgadnięcia.

- Nie używaj tego samego hasła do różnych kont: jeśli ktoś uzyska dostęp do jednego konta, a używasz tylko jednego hasła, to złodziej znając je uzyska też dostęp do wszystkich zasobów.

- Zmieniaj hasło co 3-6 miesięcy, stosując zasady tworzenia haseł, które podajemy w poradniku.

- Unikaj korzystania z publicznych sieci Wi-Fi – mogą to być sztucznie stworzone sieci w celu przechwycenia przesyłanych przez Ciebie informacji. Sugerujemy korzystać z własnego Internetu mobilnego albo z zaufanych sieci WiFi WPA2 zabezpieczonych hasłem.

- Używaj menedżera haseł, który pomaga generować i przechowywać bezpieczne hasła dla różnych kont. Dzięki temu nie musisz pamiętać wielu różnych haseł. Wystarczy, że pamiętasz jedno główne hasło do menedżera haseł.

- Nie udostępniaj swojego hasła nikomu. Nie umieszczaj go w miejscach łatwo dostępnych, takich jak notatnik czy na pulpicie komputera, telefonu.

Dodatkowe zabezpieczenia – co oferuje współczesna technologia

Dzięki innowacyjnym rozwiązaniom możemy dodatkowo zabezpieczyć nasze urządzenia lub aplikacje. Czasami, jak to jest w przypadku systemów biometrycznych, umożliwiają one szybkie i wygodne logowanie za pomocą technologii rozpoznawania twarzy, czytnika tęczówek oka lub skanera linii papilarnych. Większość nowych komputerów i smartfonów ma wbudowane czytniki biometryczne. Wystarczy tylko odpowiednio skonfigurować procesy logowania, do czego bardzo zachęcamy.

Innym dostępnym rozwiązaniem jest klucz bezpieczeństwa. To urządzenie podobne do pendrive’ów, które zapewniają bezpieczny dostęp do kont online. Po włożeniu takiego klucza do portu USB komputera, musisz wprowadzić dodatkowy kod lub zatwierdzić logowanie przyciskiem na kluczu. Takie urządzenie U2F można kupić nawet online – koszt jednorazowy to około 200 zł. Są też bardziej zaawansowane i jednocześnie droższe klucze z czytnikiem biometrii.

Możesz też zainstalować na swoim komputerze lub smartfonie specjalne aplikacje autoryzacyjne. Generują one unikalne tymczasowe jednorazowe kody autoryzacyjne, które należy wprowadzić podczas logowania do konta. Przykładowe, bezpłatne aplikacje uwierzytelniające dla systemu Android to: Google Authenticator i Microsoft Authenticator.

Tego typu rozwiązania są bardzo bezpieczne, bo są trudne do złamania przez osoby trzecie, a z drugiej strony nie wpływają na komfort użytkowania urządzenia lub aplikacji.

Dodatkowo zachęcamy do używania wieloskładnikowego uwierzytelnienia. Jeśli tylko jest to możliwe, połącz ze sobą sposoby uwierzytelnia z różnych obszarów np. znajomość hasła lub PINu, z używaniem konkretnego urządzenia np. telefonu lub tokena. Gdy do tego dodasz biometrię, czyli odciski palca lub face ID, to przejęcie przez złodziei twoich aplikacji jest praktycznie niemożliwe. Stosuj więc zasadę: coś wiedzieć (hasło, PIN), coś posiadać (urządzenie mobilne, token), być kimś (biometria), a znacznie utrudnisz dostęp nieuprawnionym osobom do Twojego konta.

Artykuł UKNF:

Przegląd wybranych oszustw internetowych – STYCZEŃ 2023

Szanowni Państwo, zamieszczamy powyżej link do artykułu, który został przygotowany przez Urząd Komisji Nadzoru Finansowego, a dotyczy przeglądu wybranych oszustw internetowych. Znajomość sposobów, którymi posługują się przestępcy może uchronić przed utratą środków finansowych. Zachęcamy do zapoznania się z artykułem.

Komunikat stworzony przez FinCERT.pl

Spoofing czyli fałszywe połączenia telefoniczne przestępców

Fałszywe połączenia telefoniczne

Kryptowaluty i inwestycje na rynku Forex

Przykładowe formy oszustw i fałszywych stron

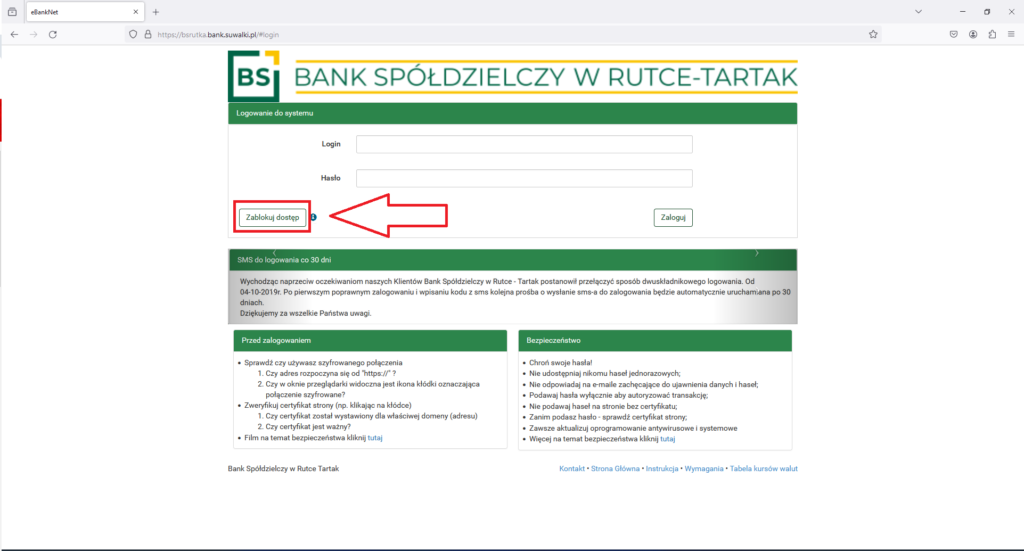

W przypadku podejrzenia naruszenia bezpieczeństwa dostępu do konta bankowego w usłudze bankowości elektronicznej eBankNet, można samodzielnie zablokować dostęp do tej usługi.

KROK 1

Na stronie logowania do systemu eBankNet należy wybrać opcję „Zablokuj dostęp”.

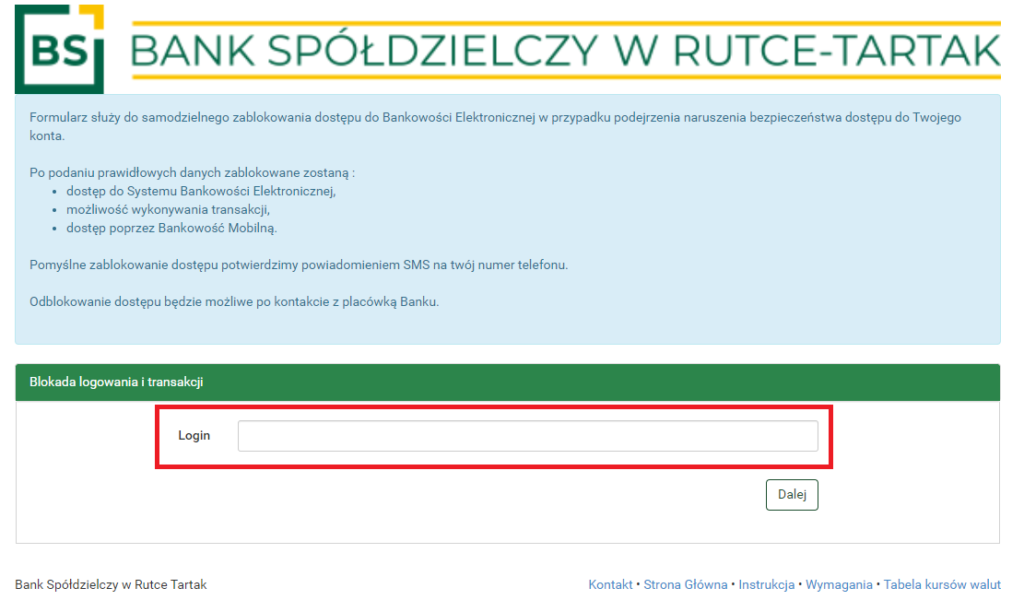

KROK 2

W kolejnym kroku należy wpisać swój login do bankowości elektronicznej.

Krok 3

Należy uzupełnić wskazane cyfry swojego numeru PESEL i potwierdić chęć zablokowania dostępu do systemu.

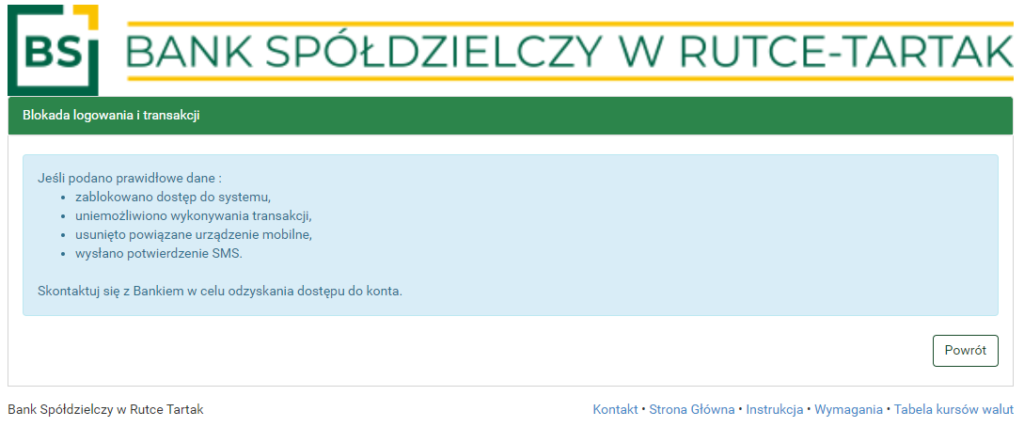

Krok 4

Koniec.

Po podaniu prawidłowych danych zablokowane zostaną :

- dostęp do Systemu Bankowości Elektronicznej,

- możliwość wykonywania transakcji,

- dostęp poprzez Bankowość Mobilną.

Pomyślne zablokowanie dostępu Bank potwierdzi powiadomieniem SMS na numer telefonu wskazany do kontaktu.

Odblokowanie dostępu będzie możliwe po kontakcie z placówką Banku.

Źródło: ZBP; BIK